Categoria: Governança De Ti

-

3 pontos em todo projeto de Gestão de Serviços que deveriam ser leis

Definir o processo é mais importante do que a ferramenta O projeto precisa de pessoas chaves em todos setores que atenderão ou serão atendidos Comece pelo catálogo de serviços

-

Como configurar mais de um GLPI (ou site) no mesmo servidor web Linux com Apache (Vhosts)

Já precisou configurar mais de um site no mesmo servidor web? Geralmente ao iniciarmos um projeto de publicação de sites em um servidor web Linux, criamos a pasta do site, começamos os testes, fazemos a alteração da pasta raíz do apache para que não precise colocar a pasta do site lá no endereço da URL…

-

Analistas e Técnicos visualizando apenas chamados atribuídos ao seu grupo

A configuração dos técnicos poderem visualizar apenas os chamados que estão atribuídos ao seu grupo no GLPI é uma pergunta constante e simples de se configurar. Além disso, ela dá um upgrade interessantíssimo nos processos de atendimentos possibilitando aos setores de serviços atenderem e visualizarem apenas o que devem visualizar. Não há sentido em o…

-

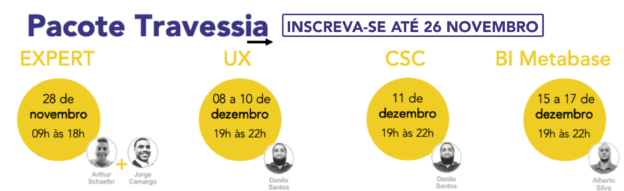

Treinamento GLPi Avançado, Pacote Travessia e Bônus Adicionais

Estamos em Novembro e duas etapas de treinamentos gratuitos com quase 10 horas de conhecimento compartilhado foram entregues neste último mês no nosso canal do YouTube. Fico contente pois esse foi o projeto que iniciou a nossa caminhada na nova configuração da Servicedesk Brasil. Tivemos algumas centenas de pessoas nos acompanhando no que foi, para…

-

Novo plugin que permite Anonimizar dados no GLPI

Novo plugin disponível para clientes da GLPI Network à partir do nível Basic ou clientes da GLPI Network Cloud platform permite a Anonimização de dados no GLPI diretamente da interface web ou linha de comando de forma individual ou com ações em massa. É uma ótima iniciativa para prover compliance com #LGPD e #GDPR. Com…

-

Matriz de Priorização no GLPI – Como é e Proposta de definição de SLA

Esse post é uma atualização de um conteúdo criado lá em 2012 mas que, ainda em 2019, é muito acessado, requisitado e muitas dúvidas são colocadas em jogo semanalmente nas minhas inboxes. Até porque no momento em que mudei a plataforma do meu blog muitas formatações se perderam. Inclusive as tabelas daquele post. Uma matriz…

-

29. Instalando o GLPi 9.3.3 no Debian 9

Você já deve ter assistido meu vídeo de como instalar o GLPI 9.1.1 no Debian 8. Como as novas versões ganharam novas funcionalidades e novos pré-requisitos, resolvi dar uma atualizada no vídeo e fiz esse vídeo aí!! Ele é um pouco longo mas mostro exatamente, ponto a ponto, como instalar o GLPi 9.3.3 (versão estável…

-

27. Você deveria parar de fazer o que o seu cliente ou usuário pede

Eu também fazia tudo que me pediam. Mas esse não é o seu trabalho. Seu trabalho é outro. E é muito mais do que simplesmente seguir ordens…

-

26. O que é Gerar Valor na Tecnologia da Informação?

Em uma reunião com cliente surgiu a pergunta “Arthur, pra ti, o que é Gerar Valor na Tecnologia da Informação?” E dessa pergunta surgiu este vídeo. É um pouco do que eu gostaria que alguém tivesse me dito há 10 anos atrás, quando comecei a trabalhar com Tecnologia.

-

25. As 5 Perguntas mais frequentes sobre o GLPI

Fala galera, fiz um vídeo um pouco diferente com as 5 perguntas que eu mais vejo e respondo. É um vídeo bem rápido e um pouco diferente do trabalho que eu vinha fazendo visto o problema nos meus equipamentos que comentei no último post. Sinceramente, gostei da experiência. Espero que vocês gostem também.